Palo Alto güvenlik duvarı cihazı, ortamdaki kullanıcıların yetkilerini sunucuları izleyerek öğrenir. Sunucularla olan bağlantısını ise WMI (Windows Management Instrumentation), WinRM (Windows Remote Management) protokolleri ile sağlar.

Palo Alto güvenlik duvarı cihazı, ortamdaki kullanıcıların yetkilerini sunucuları izleyerek öğrenir. Sunucularla olan bağlantısını ise WMI (Windows Management Instrumentation), WinRM (Windows Remote Management) protokolleri ile sağlar.

WMI ile bağlantı daha kolay bir yöntemdir. Ancak 14 Haziran 2022 de çıkan CVE-2021-26414 açıklığına istinaden yayınlanan KB5004442 yama ile bu bağlantı çalışmaz hale geldi.

WinRM (Windows Remote Management) protokolü Windows işletim sistemlerinde uzaktan yönetimi sağlar. HTTP ve HTTPS seçenekleri mevcuttur. Eğer ki yapınızda bir CA server (Certification Authority) varsa Palo Alto ile bağlantıyı WinRM HTTPS üzerinden sağlayabilirsiniz.

Palo Alto ile Active Directory arasında bağlantı sağlamak için bir kullanıcı hesabı gerekli olacaktır. Bu kullanıcı için gerekli olan yetkilerden bahsetmeyeceğim ama üreticinin kendi sitesindeki bu yazıdan bakabilirsiniz.

CA server (Certification Authority) Adımları

Domain ortamınızda CA server olduğunu varsayarak aşağıdaki adımlarla WinRM HTTPS bağlantı işlemlerini gerçekleştirebiliriz.

- Öncelikle CA sunucusunda bulunan root sertifikayı kullanmak için dışarı çıkarılmalıdır.

- CA sunucusunda certlm.msc komutu ile Certificate Manager ekranını açalım.

- Personal > Certificates seçeneği ile ilgili root sertifikaya ulaşalım.

- Sertifika Export işleminde private key ile .pfx uzantı olmasına dikkat edelim.

- Export ettiğimiz root sertifikayı ilerleyen adımlarda Palo Alto da kullanacağız. Şimdi ise Active Directory de kullanmak üzere CA server da bir sertifika şablonu oluşturalım.

- certsrv.msc komutu ile Certification Authority ekranını açalım.

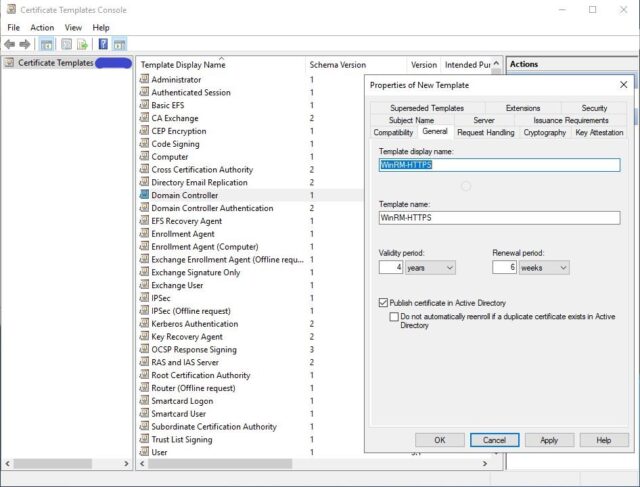

- Certificate Templates seçerek sağ tık ile Manage diyelim ve Certificate Template Console ekranına erişelim.

- Açılan ekranda Domain Controller şablonunun üzerine gelerek Duplicate Template diyelim ve şablon adını WinRM-HTTPS olarak değiştirelim. Subject Name sekmesinden Subject name format ı Common Name olarak seçelim.

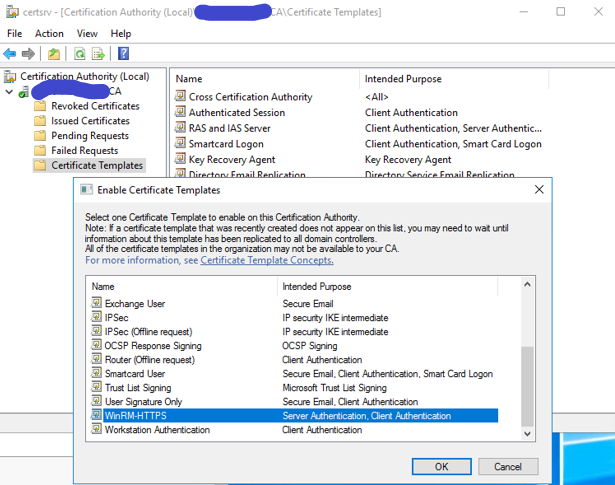

- Oluşturduğumuz şablonu kullanmak için bir önceki CA ekranına dönelim ve Certificate Template üzerinde iken new diyerek şablonu seçelim.

Active Directory Adımları

- CA server üzerinde sertifika şablonu oluşturma işlemini tamamladık ve bir sonraki adımda Active Directory üzerinden bu şablona istekte bulunacağız.

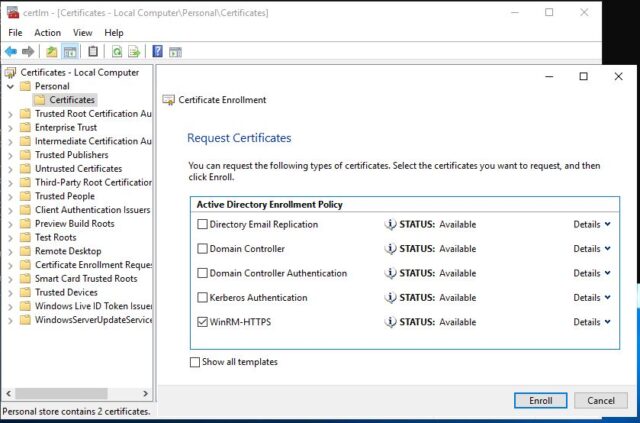

- Active Directory sunucusunda certlm.msc komutu ile Certificate Manager ekranını açalım.

- Personal > Certificates > All Tasks > Request New Certificate adımları ile Certificate Enrollment ekranına gidelim. Açılan pencerede oluşturduğumuz şablonu seçelim.

Bu ekranda eğer şablon sertifikaları göremiyorsanız ve Certificate types are not available hatasını alıyorsanız bu yazımı okuyarak hatayı giderebilirsiniz.

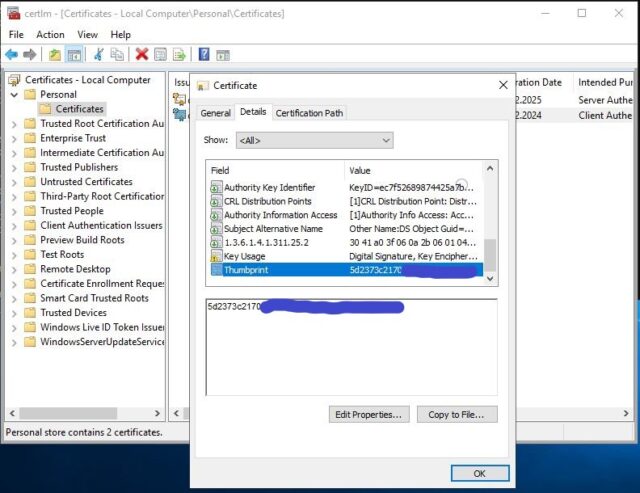

- Sorunsuz bir şekilde sertifika oluşturuldu ise çift tıklayıp Details tabında yer alan Thumbprint değerini bir yere not edelim.

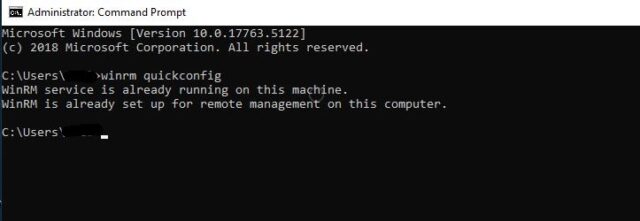

- AD sunucu üzerinde WinRM servisini aktif etmek için komut satırına winrm quickconfig yazıp çalıştıralım. Servis çalışıyorsa aşağıdaki gibi sonuç döndürecektir.

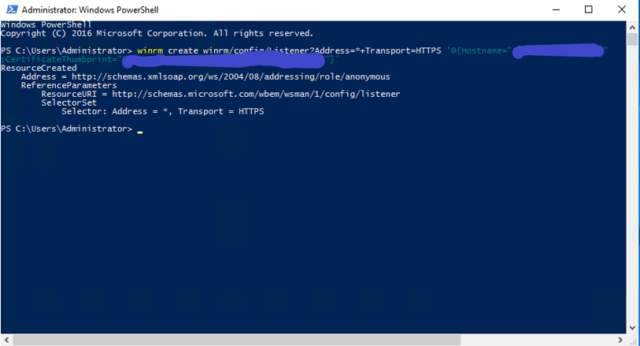

- HTTPS olarak sertifika doğrulayabilmek için aşağıdaki komutu PowerShell i açarak çalıştıralım.

winrm create winrm/config/Listener?Address=*+Transport=HTTPS '@{Hostname="<sunucu_adı>";CertificateThumbprint="Sertifika Thumbprint"}'

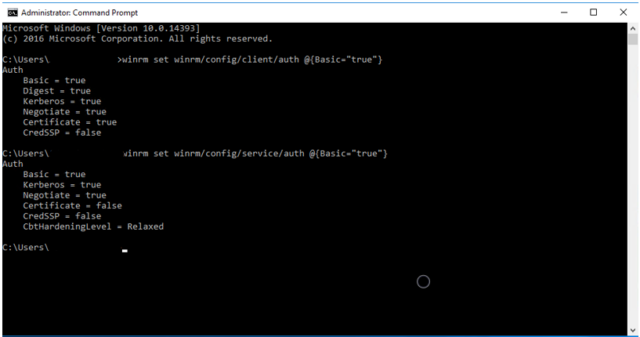

- Tekrardam komut satırında aşağıdaki komutları çalıştıralım.

winrm set winrm/config/client/auth @{Basic="true"} winrm set winrm/config/service/auth @{Basic="true"}

Palo Alto Adımları

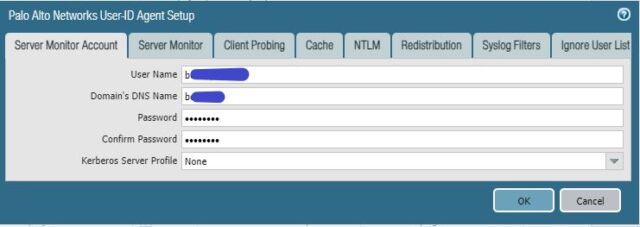

- Şimdi Palo Alto üzerindeki işlemlere başlayalım ve Device tabına gelip soldaki menüden User Identification bölümünü seçelim. User Mapping sekmesinden User-ID Agent Setup ayarına gelelim.

- Açılan pencereden Server Monitor Account kısmına daha önceden ilgili yetkileri verdiğimiz kullanıcı bilgilerini ve DNS name alanını dolduralım.

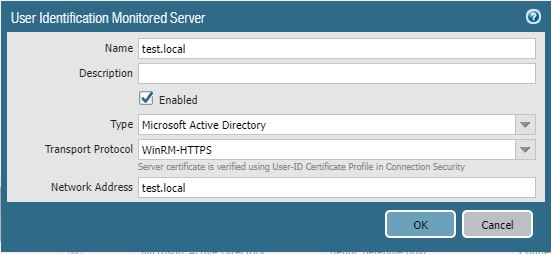

- Device > User Identification> User Mapping > Server Monitoring > Add adımlarını takip edelim ve sunucu adresini girelim.

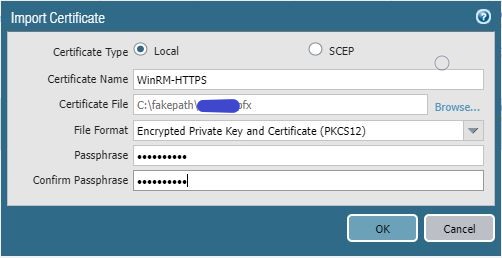

- CA sunucusundan root sertifikasını Export etmiştik. O sertifikayı Device > Certificates > Device Certificates > Import diyerek firewalla ekliyelim.

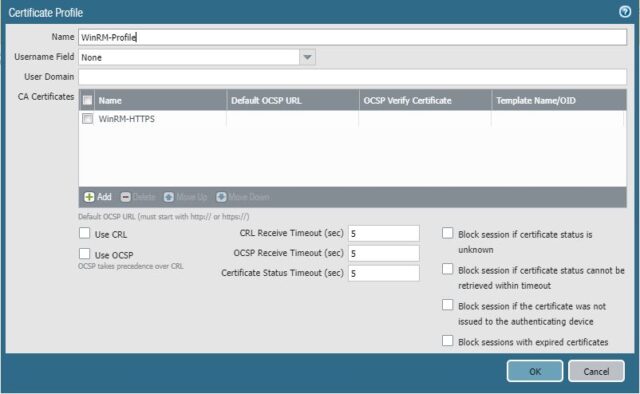

- Yüklediğimiz sertifika için bir profil tanımlaması yapmamız gerekiyor. Device > Certificate Profile > Add ekranı üzerinde tanımlama işlemini yapalım.

- Tanımladığımız profili Device > User Identification > Connection Security diyerek seçelim.

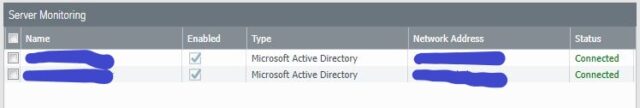

- Yapmış olduğumuz ayarları commit diyelim ve AD sunucusuna bağlantının gerçekleştiğini kontrol edelim.

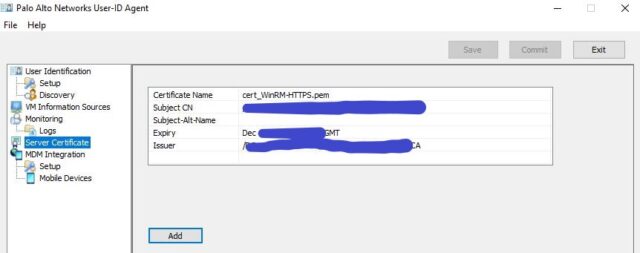

- Son olarak kullanmakta olduğunuz User-ID Agent yazılımının içine de sertifika yüklemesini yapmalısınız. Bunun için Palo Alto üzerindeki sertifikayı export edip User-Id Agent yazılımına import etmelisiniz.

Artık sorunsuz ve güvenli bir şekilde Palo Alto kullanıcı bilgilerini çekip IP bazlı eşleştirebilir.

Agent üzerine sertifika yükleme işlemine buradan bakabilirsiniz.