İnternet üzerindeki dolaşımımızın çoğu artık HTTPS trafiğine doğru akmaktadır. Güvenlik adına yapılan bu işlem şifrelenmiş paketlerin oluşmasını sağlar. IT yöneticileri ise sistemler üzerindeki güvenliği sağlamak için şifreli bu paketlerin içeriklerinde zararlı bir uygulama olmadığına dair Decryption etmek isterler.

İnternet üzerindeki dolaşımımızın çoğu artık HTTPS trafiğine doğru akmaktadır. Güvenlik adına yapılan bu işlem şifrelenmiş paketlerin oluşmasını sağlar. IT yöneticileri ise sistemler üzerindeki güvenliği sağlamak için şifreli bu paketlerin içeriklerinde zararlı bir uygulama olmadığına dair Decryption etmek isterler.

Bu noktada Palo Alto gibi güvenlik duvarı cihazlarını kullanabiliriz ve decryption işlemini gerçekleştirebiliriz.

Palo Alto SSL decryption konfigürasyonu ile HTTPS trafiğini kontrol etmek mümkün ama bu işlemi gerçekleştirdiğinizde güvenli sertifikaya sahip olmayan site ve uygulamalar firewall tarafından engellenecektir.

Benzer şekilde Palo Alto SSL decryption sonrası remote desktop işlemi için kullanmış olduğunuz AnyDesk uygulaması da engellenecektir. Bunun nedeni ise AnyDesk uygulamasının bağlantı aşamasında birçok farklı URL adresine gitmesi ve kullanmış olduğu sertifikanın yakalanmamasıdır.

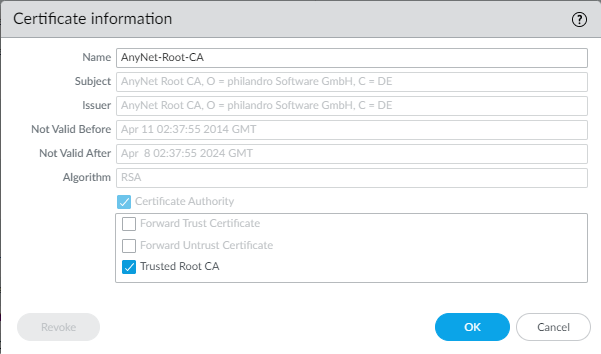

Bu durumda Palo Alto SSL decryption işlemi sonrası AnyDesk trafiğini bypass etmelisiniz. Öncelikle AnyDesk uygulamasına ait sertifayı bulmalıyız. Sertifikayı yakalamak için ancak SSL Server Test benzeri bir siteyi kullanmanız gerekir. Aşağıda AnyDesk’e ait Roo CA yer almaktadır.

AnyDesk Root CA

—–BEGIN CERTIFICATE—–

MIIFYzCCA0ugAwIBAgIJAIf7DQy3sYvoMA0GCSqGSIb3DQEBBQUAMEgxFzAVBgNVBAMMDkFueU5l

dCBSb290IENBMSAwHgYDVQQKDBdwaGlsYW5kcm8gU29mdHdhcmUgR21iSDELMAkGA1UEBhMCREUw

HhcNMTQwNDExMDIzNzU1WhcNMjQwNDA4MDIzNzU1WjBIMRcwFQYDVQQDDA5BbnlOZXQgUm9vdCBD

QTEgMB4GA1UECgwXcGhpbGFuZHJvIFNvZnR3YXJlIEdtYkgxCzAJBgNVBAYTAkRFMIICIjANBgkq

hkiG9w0BAQEFAAOCAg8AMIICCgKCAgEAtBVBDdoa01og/vnfvwqM8aSt79RUlufigrcNAOrxN+LX

jKEWO6BoCDiqbdsmvqZpkzaojh5w3KyBHuLdFoM0tRVw9YrNne5dgHxaeKIHpK7m+NYx+lx7u+Ba

61Evl7/2+zMnkLPY5ODNaDtqh2ymDefYvWHfVmsq4Rwr9Z+/hd2MWwYecX+6SqZAsHcX6iw/W5QU

hS6tEWGriPYBu7NHa+KBGPGOOebYewxjhoOscIR1Jy01PXt7qM6ySHkIOC2CJn6TSzJ2ZoWn/crx

Ci/HYg9qQP4aa1gcU+RjwXWDmqt4BEmDH+cjcJ+jv2jRMy9M3l6GmH1hfQE09Zzpy0FrrlArZ9XZ

8gL8X6NSNLncZ+/6c8WUQOq1iveY7Oibu4ZsbzY3ioCMn4T2ykp2InKNUn2FdU1V762v8+UWIwBb

6Lbtfp8ugEvu1V/cZemJ3NumQwS7zv2pTC8ZM6rmcSCG/kWLl+bIHU9wusfAw/Om8trCpBvdiU7s

HNp7JI+qQvkUMoNoY8gmvOwTsw0L4rYIxsYGfqMWbxXSGxZSPB8ikSUXFcxCgto7qDnHKlDK2Uyg

jJUzdQNwuN+gybKyixs4g3kywxLaM5ZC9JERqsYmMbzqQ4owVGXFQ55QO/qRkw6dOyNKPUPBxiKb

aK8v/AGAUhgFIg69auQuydbsxY/zE7MCAwEAAaNQME4wHQYDVR0OBBYEFBlleQaAxt6yqliZV7I2

XO0BYo1HMB8GA1UdIwQYMBaAFBlleQaAxt6yqliZV7I2XO0BYo1HMAwGA1UdEwQFMAMBAf8wDQYJ

KoZIhvcNAQEFBQADggIBALOqRxekr9JgNBWtJdWOKF7BqrGNMFabR3by4CBUBj3xI8Lvu6Hyn+Or

DAa/VF4MGjVWbeGTS8WZX5CGflKDlKCgRzby/PLCTXDJyW40XKcPBP3rFl6KvoY7oAxzf6P1Xz0r

xUEMZwrjSCvKYvapmh7J5ES8F/nbXEWYCWnsyGPvhSlOce35maxJIIqQvFmO8fOlmZkS46d75Wg0

q1NarfFEyrp/wqZzkhDqjLHGydXkXisPHkqT+W1MBoWQZVHTicwuomu15PDqNzWpfcDLhxIycpMh

UYEdowzKlviB9JKgr/cZJPPmzeoRKcnxKR2yKxgatKPAWMRwOXiniNd0MsKAYoNY47Q+JbhWLGB3

UiWqYTLRl413JDQkxdvy3WHI7WNXDsJw5R9S3WxvOLLa7Z2nL4f6s3DlZE35wwLVRtofy/BYIPxE

lvDKtps55s8n0CyZdNTK3keI7d/3nDusimLSdZDZAIHT+MJHjpq9h23O5Zp/KHakd8Y/ub9N8cvf

Dyxz/rRg4yZeg/KuNlaU6aedoT3KXW49Xahv8qWP855ohSfs6WeFNBYNRTQUjgcMeyVRVPM/oSrv

mheeUd4WZPvd4ciUCYw5u3dz1Ga7SStc+itXi2at96hwO4+eCXHeEi7tAhBM1Wcecv86PjRtkmA9

RF70IWDubC46cxrDJmr0

—–END CERTIFICATE—–

- Öncelikle yukarıdaki kök sertifika bilgilerini txt bir metin belgesine kopyalayarak crt uzantılı bir sertifika haline getirelim.

- Oluşturduğumuz sertifikayı Palo Alto > Device > Certificate Management > Certificates alanına import edelim. Import işlemi sonrası sertifikayı açarak Trusted Root CA olarak işaretliyelim.

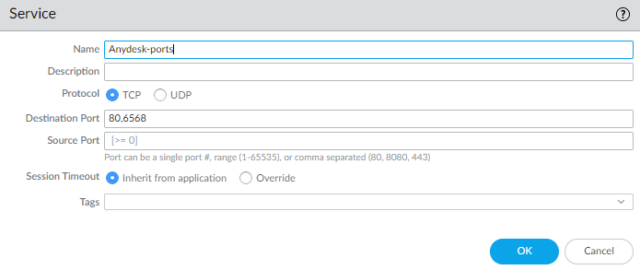

- AnyDesk uygulaması için kullanılan TCP 80 ve 6568 portları için bir servis oluşturmalıyız.

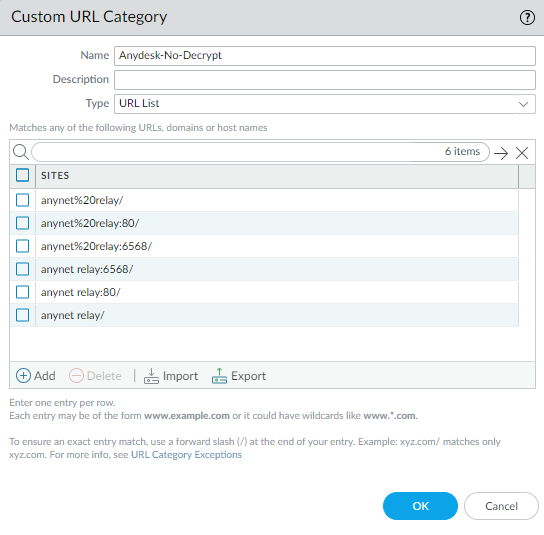

- URL filtrelemesi için uygulamanın kullandığı aşağıdaki adresleri listeye ekleyelim.

- anynet%20relay/

- anynet%20relay:80/

- anynet%20relay:6568/

- anynet relay:6568/

- anynet relay:80/

- anynet relay/

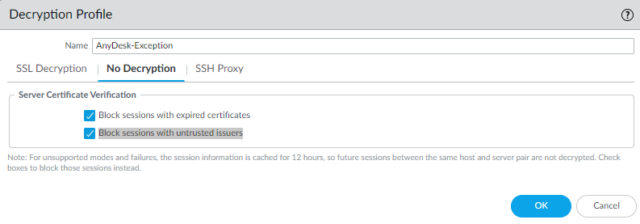

- Decryption kuralı için aşağıdaki gibi profil oluşturmalıyız.

- Ve oluşturduğumuz ayarları birleştirelim.

![]()

yapmış olduğumuz bu ayarları commit ederek test edebiliriz.

varsın bu alemde başkan :))

Eyvallah 🙂